据外媒报导,安全研究人员标明,影响全部Mac电脑以及Windows和Linux电脑的英特尔芯片安全缝隙依然存在虽然该芯片制造商宣称现已修正了这些缝隙。

相似的安全缝隙也曾出现在ARM处理器中,后来被修正。现阶段,没有痕迹标明ARM芯片中依然存在这样一些问题。

英特尔CPU的底子规划缺点上一年被曝光,其间的安全缝隙被称为鬼魂(Spectre)和熔毁(Meltdown)。它们答应进犯者检查内核内存中的数据,这些数据包含从缓存文档到暗码等的任何内容。

苹果和微软发布了根据英特尔修正程序的安全补丁。但安全研究人员标明,他们发现了该芯片制造商花了六个月时刻修正的安全缝隙的其他变体,并且还有更多未被修正的缝隙依然存在。

由于忧虑英特尔误导人们,这些安全研究人员现在决议揭露他们发现的缝隙。

上一年5月,英特尔针对安全研究人员在该公司计算机处理器中发现的安全缝隙发布了一系列安全补丁,并暗示全部问题都已处理。

但据荷兰阿姆斯特丹自在大学的研究人员称,这并不完全是真的。2018年9月,荷兰研究人员发现了缝隙,并初次向这家科技巨子陈述了这些缝隙。可是,英特尔用于修正处理器缝隙的安全补丁仅处理了这些研究人员发现的部分问题。

来自英特尔的揭露信息是全部缝隙都已被修正。荷兰阿姆斯特丹自在大学的计算机科学教授、陈述缝隙的研究人员之一克里斯蒂亚诺-朱弗里达(Cristiano Giuffrida)说,咱们咱们都知道这是不精确的。

负责任的安全研究人员首要会暗里向相关公司发表他们的发现。在一般情况下,这些公司有六个月的时刻来处理相关缝隙,之后这些安全研究人员才会揭露他们的发现。这样做的作用一般很不错,为硬件和软件供货商供给了创立安全补丁的时刻,大众也被奉告需求更新。

但荷兰研究人员标明,英特尔一直在乱用这样的一个进程。他们说,周二发布的新的安全补丁依然无法修正他们在5月份供给给英特尔的另一个缝隙。

英特尔供认,五月份的安全补丁并没有修正安全研究人员提交的全部缝隙。周二的安全补丁也没有做到这一点。但该公司发言人利-罗森瓦尔德(Leigh Rosenwald)标明,它们极大地降低了黑客进犯的危险。

安全研究人员标明,该团队现已给英特尔争取了尽可能长的时刻,现在他们确定,揭露发表他们发现的缝隙是必要的。这样做首要是为了让英特尔感到惭愧,促使其采纳更活跃的举动,其次是由于相关缝隙的细节渐渐的开端走漏,这可能会让不法分子有隙可乘。

荷兰安全研究人员对他们发现的问题坚持了八个月的缄默沉静。在此期间,英特尔开发了安全补丁,并在5月份发布。然后,在英特尔意识到其安全补丁并不能处理全部问题后,它要求安全研究人员再坚持缄默沉静六个月,并且还要求安全研究人员修正他们计划在安全会议上提交的一篇论文,以避免提及任何未被修正的缝隙。研究人员标明,虽然他们很不甘愿,但终究仍是赞同了,由于他们也不期望这些缝隙在没有处理方案的情况下被大众所知。

咱们不得不修正论文,遮人耳目,让人们看不到其芯片有多么简单遭到进犯。同为荷兰阿姆斯特丹自在大学计算机科学教授的卡维-拉扎维(Kaveh Razavi)说。他也是陈述这些缝隙的安全小组的一员。

安全研究人员说,在周二发布安全补丁之前,他们就奉告了英特尔这些未被修正的缝隙。但该公司要求安全研究人员坚持缄默沉静,直到它可以开宣布另一个安全补丁。但这一次他们拒绝了。

咱们咱们都认为是时分直接告知全世界:时至今日,英特尔也没有处理这些缝隙。赫伯特-博斯(Herbert Bos)说,他是朱弗里达和拉扎维在阿姆斯特丹自在大学的搭档。

任何人都可经过英特尔芯片的安全缝隙来建议进犯。假如你不真的揭露,那就更糟了,由于会有人使用这一点来抵挡实际上没有遭到维护的用户。拉扎维说。(腾讯科技审校/乐学)

毕业不慌,查厉来帮|爱企查携手西电学子深度体验品牌魅力

毕业不慌,查厉来帮|爱企查携手西电学子深度体验品牌魅力 史上最刺激的闪购,淘宝百亿补贴凌晨放大招,真梦里啥都有!

史上最刺激的闪购,淘宝百亿补贴凌晨放大招,真梦里啥都有! 技术与文化融合 芒果的AI全链路实践

技术与文化融合 芒果的AI全链路实践 全国人大代表刘宏志:推动数字乡村建设、激发乡村振兴“数智力量”

全国人大代表刘宏志:推动数字乡村建设、激发乡村振兴“数智力量” “千翼飞舞天际 5G闪耀广州”2023数字科技生态大会 11月10日中国·广州

“千翼飞舞天际 5G闪耀广州”2023数字科技生态大会 11月10日中国·广州 DR钻戒应急玫瑰活动在法国巴黎迅速蹿红 带火了七夕情人节

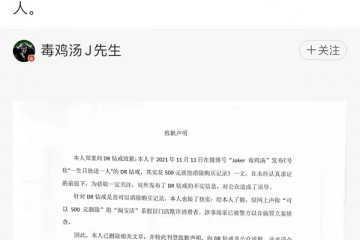

DR钻戒应急玫瑰活动在法国巴黎迅速蹿红 带火了七夕情人节 “DR钻戒可删除购买记录”谣言正式澄清 传谣者公开道歉

“DR钻戒可删除购买记录”谣言正式澄清 传谣者公开道歉 美国网件NETGEAR助力打造全屋网络覆盖利器,推出全新WiFi-6 三频AX6000

美国网件NETGEAR助力打造全屋网络覆盖利器,推出全新WiFi-6 三频AX6000